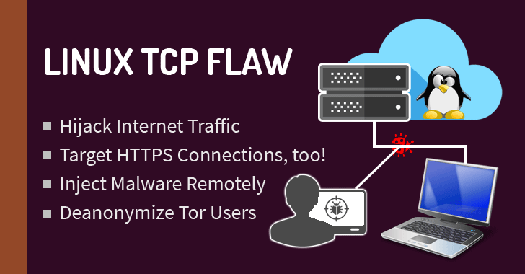

بهکارگیری TCP آسیبپذیر (CVE-2016-5696) میتونه بر تعداد زیادی از دستگاههایی که لینوکس را اجرا میکنن ازجمله بر رایانهها، دستگاههای تلفن همراه و موارد دیگر اثر بزاره.

محققان ثابت کردن که این حمله میتوانه در کمتر از یک دقیقه انجام شه و بنا به تجربه آنها افراد تحصیلکرده در حوزه امنیت در ۸۸ تا ۹۷ درصد موارد حمله موفق بودن.

این پژوهشگران در مقاله خود نوشتن: «بهطور مختصر، آسیبپذیری امکانی را برای یک مهاجم خارجازمسیر فراهم میکنه تا بفهمه آیا دو میزبان موردنظر در اینترنت با استفاده از یک اتصال TCP ارتباط برقرار کردن یا نه. یا، اگه اتصال وجود داشته باشه این مهاجم خارجازمسیر میتوانه شماره ترتیب TCP مورداستفاده را برای هر دو طرف ارتباط را درک کنه. این هم به مهاجم امکان میده موجب تموم شدن ارتباط شه و حملات تزریق داده را انجام بده».

فرضیات قبلی در این زمینه ثابت میکردن که یک مهاجم بدون قرار گرفتن تو یک موقعیت مردمیانی نمیتونه بهآسانی مشخص کنه که آیا هر دو انتهای یک جلسه روی TCP ارتباط برقرار کردن و بنابراین نمیتونه ترافیک را سرقت یا دستکاری کنه. پژوهش جدید انجامشده این فرضیات را زیر سؤال میبره.

«حمله خارجازمسیر» میتوانه تعیین کنه که آیا میزبانها در حال استفاده از اتصالات TCP هستن و سپس تعداد درگاههای این اتصالات را مشخص کنن. حمله مذکور به فرد خارجازمسیر اجازه میده شماره ترتیب TCP را درک کنه و بعد بهرهبرداریها را تزریق کنه یا جریان ترافیک را خاتمه بده.

اما خوشبختانه در کرنل جدید این مشکل رفع شده و اگر میخوایین اطمینان حاصل کنین مطلب زیرو بخونین:

با اینکه وصله هایی برای رفع این آسیب پذیری توسعه یافته و برای کرنل لینوکس فعلی توزیع شده است، به عنوان یک راهحل شما میتوانید حد ACK را بر روی دستگاه لینوکس خودتان افزایش دهید.برای این کار شما نیاز به اضافه کردن دستور زیر در etc/sysctl.conf/ دارید:

[code lang=”bash”]net.ipv4.tcp_challenge_ack_limit = 999999999[/code]

از sysctl –p برای فعال سازی دستور جدید استفاده کنید.شما برای انجام این کار نیاز دارید به عنوان کاربر root عمل کنید.

محققان همچنین نوشتند در حالی لینوکس نسخه 3.6 و بالاتر از آن مستعد این حمله هستند که Windows،OS X و Free BSD به علت پیاده سازی نکردن کامل RFC 5961 در معرض این حمله قرار ندارند.

نظر شما چیه؟